解决IIS7“HTTP.sys远程代码执行漏洞”的方法(含补丁下载)

[重要通告]如您遇疑难杂症,本站支持知识付费业务,扫右边二维码加博主微信,可节省您宝贵时间哦!

漏洞描述

Http.sys是Microsoft Windows处理HTTP请求的内核驱动程序。HTTP.sys会错误解析某些特殊构造的HTTP请求,导致远程代码执行漏洞。成功利用此漏洞后,攻击者可在System帐户上下文中执行任意代码。由于此漏洞存在于内核驱动程序中,攻击者也可以远程导致操作系统蓝屏。此次受影响的系统中,Windows7、Windows8、WindowsServer 2008 R2和WindowsServer 2012所带的HTTP.sys驱动均存在一个远程代码执行漏洞,远程攻击者可以通过IIS7(或更高版本)服务将恶意的HTTP请求传递给HTTP.sys驱动,通过发送恶意的HTTP请求导致远程代码执行或操作系统蓝屏。

影响那些windows系统?

win7+IIS7 Win2008+IIS7

漏洞确认

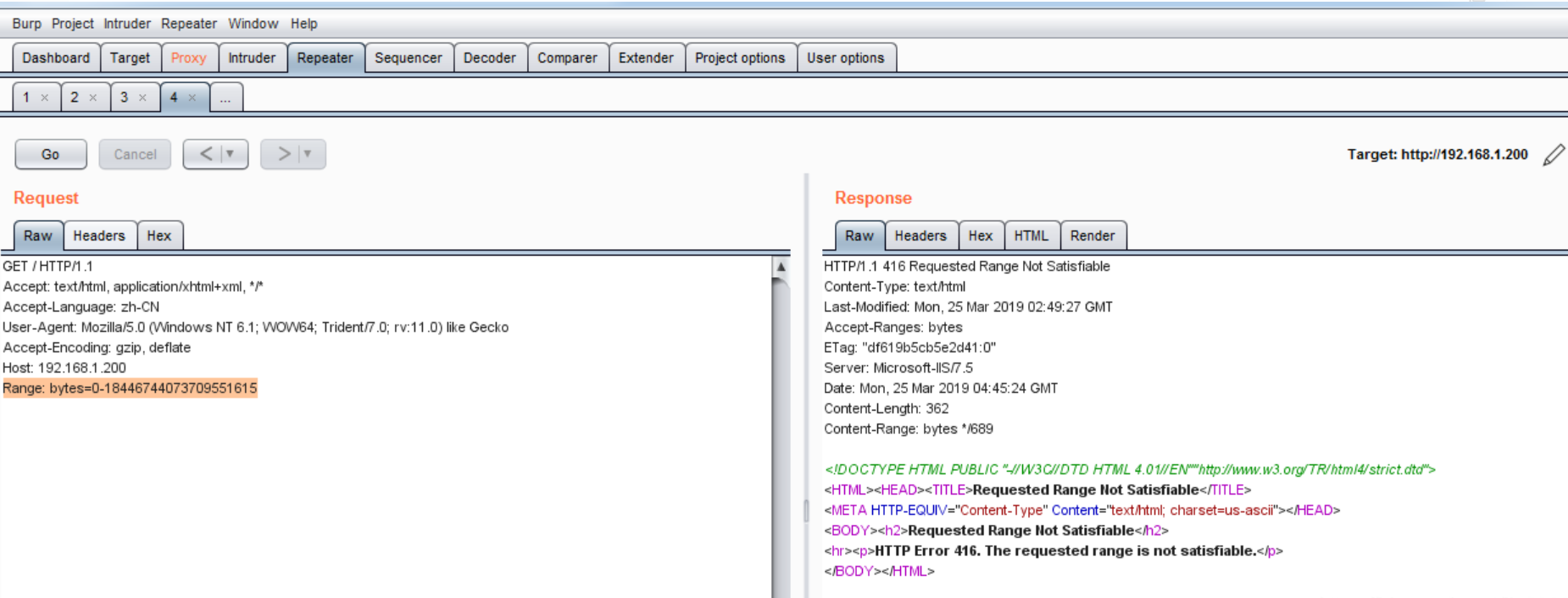

访问IIS界面,使用burpsuite抓包,发送到repeater中,在HTTP请求头中加入如下字段

Range: bytes=18-18446744073709551615 ,返回416状态码

PS:利用此漏洞可以让电脑蓝屏;

漏洞修复

方法1:

微软官方网站下载ms15-034的补丁包

下载地址:https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2015/ms15-034

方法2:网上的其他方法验证

IIS-功能视图-输出缓存-操作-编辑功能设置-启用内核缓存,取消勾选。

PS注意:

在网站-default web site下的输出缓存,不是根目录下的输出缓存

修改后,漏洞验证仍显示存在,但漏洞利用已不再蓝屏

注意:可以根据下面的下载链接点关于自己操作系统的下载,然后也可以点上面的一个微软官方的连接也进入此页面,注意一定要匹配自己的服务器或者PC;

| 操作系统 | 最大安全影响 | 综合严重等级 | 替代的更新 |

| Windows 7 | |||

| Windows 7(用于 32 位系统)Service Pack 1 (3042553) |

远程执行代码 | 严重 | 无 |

| Windows 7(用于基于 x64 的系统)Service Pack 1 (3042553) |

远程执行代码 | 严重 | 无 |

| Windows Server 2008 R2 | |||

| Windows Server 2008 R2(用于基于 x64 的系统)Service Pack 1 (3042553) |

远程执行代码 | 严重 | 无 |

| Windows Server 2008 R2(用于基于 Itanium 的系统)Service Pack 1 (3042553) |

远程执行代码 | 严重 | 无 |

| Windows 8 和 Windows 8.1 | |||

| Windows 8(用于 32 位系统) (3042553) |

远程执行代码 | 严重 | MS13-039 中的 2829254 |

| Windows 8(用于基于 x64 的系统) (3042553) |

远程执行代码 | 严重 | MS13-039 中的 2829254 |

| Windows 8.1(用于 32 位系统) (3042553) |

远程执行代码 | 严重 | 无 |

| Windows 8.1(用于基于 x64 的系统) (3042553) |

远程执行代码 | 严重 | 无 |

| Windows Server 2012 和 Windows Server 2012 R2 | |||

| Windows Server 2012 (3042553) |

远程执行代码 | 严重 | MS13-039 中的 2829254 |

| Windows Server 2012 R2 (3042553) |

远程执行代码 | 严重 | 无 |

| 服务器核心安装选项 | |||

| Windows Server 2008 R2(用于基于 x64 的系统)Service Pack 1(服务器核心安装) (3042553) |

远程执行代码 | 严重 | 无 |

| Windows Server 2012(服务器核心安装) (3042553) |

远程执行代码 | 严重 | 无 |

| Windows Server 2012 R2(服务器核心安装) (3042553) |

远程执行代码 | 严重 | MS13-039 中的 2829254 |

注意 此更新适用于 Windows Technical Preview 和 Windows Server Technical Preview。 鼓励运行这些操作系统的客户应用此更新,此更新通过 Windows 更新提供。

严重等级和漏洞标识符

以下严重等级假设漏洞的可能的最大影响。 有关此安全公告发布 30 天内,漏洞利用的安全等级和安全影响的可能性的信息,请参阅 4 月份公告摘要中的利用指数。

| 按受影响软件列出的漏洞严重等级和最大安全影响 | ||

| 受影响的软件 | HTTP.sys 远程执行代码漏洞 - CVE-2015-1635 | 综合严重等级 |

| Windows 7 | ||

| Windows 7(用于 32 位系统)Service Pack 1 (3042553) |

严重 远程执行代码 |

严重 |

| Windows 7(用于基于 x64 的系统)Service Pack 1 3042553 |

严重 远程执行代码 |

严重 |

| Windows Server 2008 R2 | ||

| Windows Server 2008 R2(用于基于 Itanium 的系统)Service Pack 1 (3042553) |

严重 远程执行代码 |

严重 |

| Windows Server 2008 R2(用于基于 x64 的系统)Service Pack 1 (3042553) |

严重 远程执行代码 |

严重 |

| Windows 8 和 Windows 8.1 | ||

| Windows 8(用于 32 位系统) (3042553) |

严重 远程执行代码 |

严重 |

| Windows 8(用于基于 x64 的系统) (3042553) |

严重 远程执行代码 |

严重 |

| Windows Server 2012 和 Windows Server 2012 R2 | ||

| Windows Server 2012 (3042553) |

严重 远程执行代码 |

严重 |

| Windows Server 2012 R2 (3042553) |

严重 远程执行代码 |

严重 |

| 服务器核心安装选项 | ||

| Windows Server 2012(服务器核心安装) (3042553) |

严重 远程执行代码 |

严重 |

| Windows Server 2012 R2(服务器核心安装) (3042553) |

严重 远程执行代码 |

严重 |

漏洞信息

HTTP.sys 远程执行代码漏洞 - CVE-2015-1635

远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞。 成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任意代码。

若要利用此漏洞,攻击者必须将经特殊设计的 HTTP 请求发送到受影响的系统。 通过修改 Windows HTTP 堆栈处理请求的方式,此更新可以修复此漏洞。

Microsoft 通过协同的漏洞披露渠道了解到此漏洞的信息。 在最初发布此安全公告时,Microsoft 未收到任何表明此漏洞已公开用于攻击用户的信息。

问题未解决?付费解决问题加Q或微信 2589053300 (即Q号又微信号)右上方扫一扫可加博主微信

所写所说,是心之所感,思之所悟,行之所得;文当无敷衍,落笔求简洁。 以所舍,求所获;有所依,方所成!

支付宝赞助

支付宝赞助 微信赞助

微信赞助